潘建伟上海交大 上海交大团队破解“量子通信” 作者有潘建伟学生

从20世纪末期之后,量子加密技术来到世人面前,而世人也相信,量子加密代表的将是绝对安全的信息传输,未来从国家到个人的信息传递也将能得到更好的保护。

然而事实上可能并不会这么顺利。

今日,一篇在预印本arXiv上发表的文章显示,上海交通大学研究团队近來在经过不断的实验与尝试之后,发现了现有量子加密技术可能隐藏着极为重大的缺陷,攻破这个最强的加密之盾却不需要什么神兵利器,而是利用“盾”本身就存在的物理缺陷。这个研究这将可能导致量子加密从原本印象中的坚不可破,转而变成脆弱不堪。

因为,以上海交通大学团队所发表的研究来看,上海交通大学的研究人员们成功发现目前被广泛应用在量子通信中的QKD(Quantum Key Distribution,量子密钥分发)方法并不完美,研究团队通过将具有不同种子频率的光子注入激光腔( lasing cavity)来改变激光频率的方法,进而观察注入光子的半导体激光器的动态,最终居然获得高达60%的信息盗取成功率。

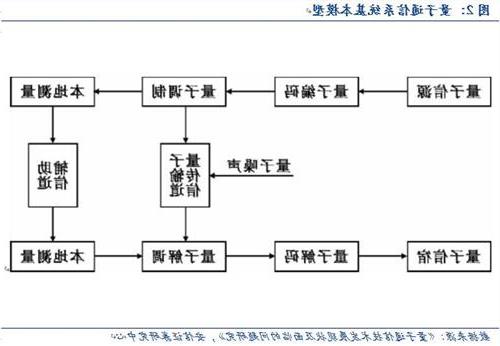

图丨此次论文(来源:arXiv)

据观察者网查询,论文通讯作者金贤敏2004~2008年师从潘建伟院士,在中国科学技术大学攻读博士学位

根据《麻省理工科技评论》的报道,研究团队之所以会进行攻破量子通信加密技术的研究,正是因为希望提醒在量子通信持续快速发展的现在,许多公司甚至已经开始尝试提供商业化服务,但必须注意的是,这其中仍存有许多的物理漏洞缺陷,进而成为黑客攻击的可趁之机,毕竟,在网路安全重要性已然从个人隐私、企业机密、上升到国家安全之际,量子加密技术曾经被高度期望能够解决一些问题,但在此一新兴前沿技术真正开始为世界解决安全问题之前,势必要经历过最严苛最激烈的攻击,这不只是安全性的验证测试,在过程中,科学研究的创新也在一步步的推进,猫捉老鼠游戏的持续升级破关,在某一程度上,正是这个研究迷人之处。

(来源:GOOGLE)

从传统加密到量子加密

加密技术最早被应用在军事上,两军交战时,情报的传递就必须经过加密,用特定的规则来打乱文字的排序,敌军截取了信息之后,除非掌握钥匙,也就是解密的规则,否则只能看到杂乱无序,或毫无意义的文字。

二战期间,德国采用Enigma加密机来加密与解密文件,这是最早的自动化加解密流程,而现代电脑之父图灵,在成功攻破了Enigma加密机后,不只成功破解了德军的机密军情,更成为提早结束整个二战的最大功臣。

除了战争以外,对现代通信技术领域而言,保护与破解一直以来都是盾和矛之间的战争,一方面,信息保护者通过对各种加密技术的发展,以及相关计算硬件的改进,来达到更安全有效的加密机制,防止信息在传输过程中被截取,另一方面,信息盗取者也努力找寻各种加密技术的漏洞,意图在固若金汤的防护之下找出嗅探信息海洋的最佳方式,并从中获得利益。

不过加密与破解并不存在绝对的正邪关系,加密也可能用来保护,并传递对社会进行破坏的关键信息,破解加密也有可能是用来保护可能被相关恶意信息危害的人们。

当然,密码学的发展也随着这样的攻防而越来越精进,从早期在书信中使用特定文字排序方式的加密,到后期使用电脑进行复杂编码的过程,可以说,从有了文字,信息加密就一直与人类历史共同发展至今。而攻破这个加密的过程,也同样成为人类发展史上的永恒挑战之一。

到了现代,在网络上传播的信息中包含了庞大的个人隐私、财产,甚至国家安全的机密内容,因此我们需要更强大的加密技术来实现传输过程的信息保全工作。而量子通信技术的诞生,也让业界对所谓完美加密技术憧憬的实现更接近了一步。

(来源:麻省理工科技评论)

量子加密通信技术商用火热,全球竞相投入背后存隐忧?

2018年11月美国公司Quantum Xchange宣布建设全美第一个量子互联网,从华盛顿到波士顿沿美国东海岸总长805公里,成为美国首个横跨串接州际的商用量子密钥分发(QKD)网络。

图丨 Quantum Xchange 宣布建设全美首个量子互联网(来源:Quantum Xchange)

根据Quantum Xchange的资料显示,该网络采用的Quantum Xchange自行开发QKD系统Phio,而Quantum Xchange也在公司官网上表示,Phio是美国第一个也是唯一一个量子安全网络,将保证商业企业和政府机构能够无视距离并且绝对安全地传输数据,提供重要数字资产的安全防御措施。

事实上,就在美国在2018年底开始有公司推出量子加密通信商用服务之际,全世界的量子加密通信网络也正在如火如荼的发展建置中,从美国、欧洲、亚洲都有多国正在布建自有的量子加密通信网络,其中有多项网络已经进入可以准商用的阶段,希望以此作为未来强化整体安全保护的重要基础。

(来源:阿里巴巴量子实验室)

到目前为止,量子加密通信技术的进展确实是让人兴奋的,这一点从许多公司针对投入商用服务跃跃欲试就可以看得出来,这背后隐含的是庞大且明确的安全通信需求。

但值得注意的是,尽管量子加密通信技术成果发展受到全球瞩目,但不少安全专家仍质疑量子加密的有效性。由于量子加密技术太过前沿,还没有经过充份的严格测试与实地验证。而只有经过这些测试,才能使它得到持怀疑态度的密码学家的认可。

而此次上海交通大学研究团队的发现,就是一次测试,让我们重新思考过去一段时间被高度期望的量子加密技术,或许还未到成熟的阶段。

量子通信的罩门?一场猫抓老鼠的游戏?

量子通信通常在加密过程中使用了光子编码信息,由一方将光子发送给另一方,再由接收方来进行量测,并显示信息。然而这个过程中存在可能被突破的通道。

举例来说,由于测量光子的量子特性,使得其携带的信息随时都在改变,理论上,如果窃听者想要截取信息,就必须不断调整并监听通过光子传输的所有变化,A方和B方可能在传输过程中不断的重复发送的过程,直到双方确定中间没有人可以监听到。

但A方传送给B的信息在此时只是一堆杂凑的量子状态,而不是真正有意义的信息,为了让B可以取得有意义的信息,发送方A就必须通过传统的信号通道发送一次性密钥(one-time pad)给作为信息接收方的B,而这个过程就产生了量子通信的漏洞。

网络安全研究人员已经指出,发送密钥的过程是可被破解的,由于这种信号的传输,通常是将数据以光子的偏振方式进行编码:举例来说,垂直偏振光子代表1,而水平偏振光子则代表0。

(来源:此论文)

黑客可以利用高功率激光照射到设备中,使其从内部的偏振器反射出来。反射的结果就表示了用于偏振与编码射出光子的方向,并从而得知其一次性密钥的内容。不过这只老鼠很快就被抓了出来。

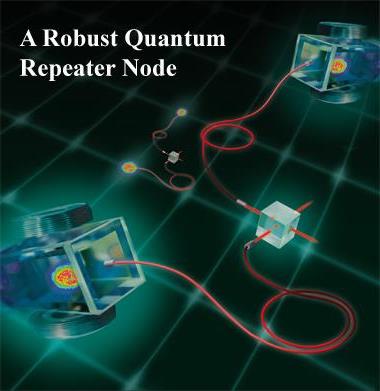

这时就得提到QKD,这个量子密码学中最著名的应用,此技术能够在窃听者(Eve)的存在的假设前提下,让两个通信方之间分配安全密钥(实验论文中将双方命名为Alice和Bob)。在过去的几十年中,此技术已经取得了理论和实验成果,并为市场上现有的商用QKD系统提供了大幅增强的通信安全性。

借由量子键分布(QKD)利用叠加和非克隆的量子机械性质,可以通过合并基于密码学专家Claude Shannon严格证明过的一次性填充算法,来保证最高的安全性。同时研究人员也在构建实用和商用QKD系统方面做了大量工作,特别是设计了用于检测光子数量分裂攻击单光子源漏洞的光子诱饵状态,并且测量设备无关量子密钥分发协议(MDI-QKD)进一步关闭了检测端的所有漏洞,从而形成了一个看似完全可靠没有瑕疵的量子加密传输过程。

(来源:USTC)

然而,现实还是相对骨感的,实际生活中的设备很难符合理论安全性证明的假设,这导致针对以QKD技术实作的某些设备的不完善性,仍可能持续遭受黑客的策略性攻击。

上海交通大学的研究人员们就成功发现,QKD这个方法并不完美,他们成功借由一种称为注入锁定(injection locking)的方式。通过将具有不同种子频率的光子注入激光腔(lasing cavity)来改变激光频率的方法。

如果频率差异很小,激光最终会与种子频率(seed frequency)共振。通过这些实验,在可信源假设上提出并证明了基于MDI-QKD的黑客攻击策略仍然有效,并成功取得量子加密信息。

通过在窃听者(Eve)端使用随机选择的极化瞄准器激光器中注入非共振光子,其中只有当Eve的选择与发送者的状态匹配时,才会发生移位频率的注入锁定。为确保发生这种情况,研究人员注入4个光子,每个光子具有不同的方向:水平,垂直和正负45度。然后他们等着看这是否会改变爱丽丝外出光子的频率。如果频率被改变,那么入射光子的极化就必须与输出光子的极化相匹配。

借由设置一个移位窗口并在之后切换光子回射的频率,Eve原则上可以获得所有键而不需要终止实时QKD。上海交通大学研究者通过观察注入光子的半导体激光器的动态,最终获得达到60%的信息盗取成功率。

“老鼠”胜了这一局,下一步,研究人员易地而处,转而从防止被锁定着手,寻求补上量子加密破绽的方法。

上海交通大学研究团队提出了一套方法,他们使用了一种被称为隔离器的设备,只允许单一光子在一个方向上行进,不过这个方法也不完美,由于该技术并不能完全阻绝非理想状态的光子行进方向,因此只能将入侵成功率从原本的60%降到36%,而不能完全根绝。

但研究人员强调,要设想出不同的防制方式并不难,然而与这个入侵手法被发现并被验证的同时,他们也同时揭露了,与设备无关的量子密码学的其他物理缺陷是确实存在着的。

研究人员也指出,他们想为业界带来一个重要的信息,那就是量子加密还不如理想中的可靠,它是有缺陷、能被攻破的技术,而攻破这个最强的加密之盾的工具,却不是什么神兵利器,而是盾本身就存在物理缺陷。当然,这个问题的发现,对于那些已经开始提供量子加密服务的公司,以及他们的客户而言,都不会是太好的消息。